Zugriff nur für authentifizierten Datenverkehr

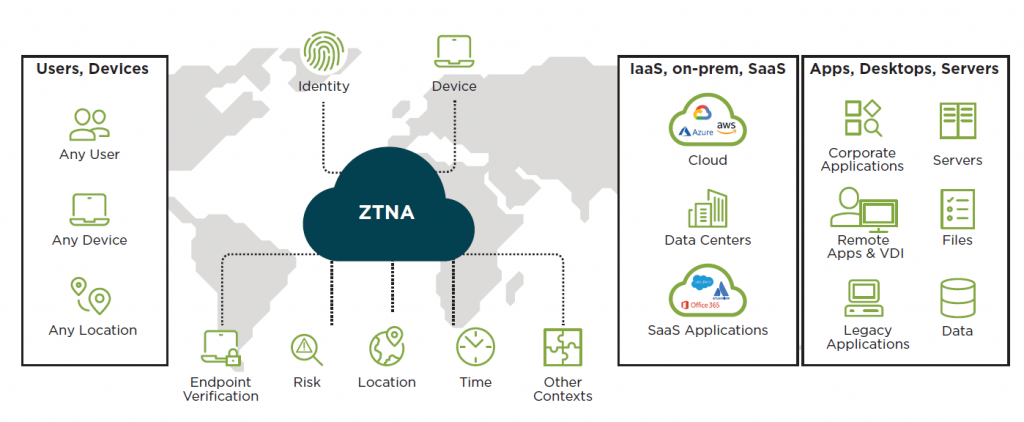

Bei der Sicherheitsarchitektur Zero Trust Network Access (ZTNA) erhält nur der Datenverkehr von authentifizierten Benutzern, Geräten und Anwendungen Zugriff auf andere Benutzer, Geräte und Anwendungen innerhalb einer Organisation.

Bei der Sicherheitsarchitektur Zero Trust Network Access (ZTNA) erhält nur der Datenverkehr von authentifizierten Benutzern, Geräten und Anwendungen Zugriff auf andere Benutzer, Geräte und Anwendungen innerhalb einer Organisation.

Als Teil des Authentifizierungsprozesses wird keinem Datenverkehr und keiner Datenverkehrsquelle zugetraut, dass sie keine böswilligen Absichten haben. Folglich wird jeglicher Verkehr von bekannten Geräten und Anwendungen sowie unbekannter Internetverkehr mit dem gleichen Misstrauen behandelt.

Das Konzept der ZTNA wurde im Jahr 2010 von John Kindervag geprägt, als er VP und Hauptanalyst bei Forrester Research war. Es wurde im Laufe der Zeit immer populärer. Nach einem Angriff auf Google und andere große Unternehmen im Silicon Valley im Jahr 2010 begann Google zum Beispiel mit der Entwicklung einer anderen Art von sicherer Perimeter-Architektur, die zu einer ZTNA-Technologie namens Google BeyondCorp wurde. 2019 hat Gartner ZTNA als eine Schlüsseltechnologie für das neue Konzept des Secure Access Service Edge (SASE) aufgenommen.

Die Prinzipien von Zero Trust Network Access

Der wichtigste Aspekt der ZTNA-Philosophie ist das Konzept des „Zero Trust“. Kurz zusammengefasst bedeutet das: „never trust, always verify“. Grundsätzlich sollten Geräte, Applikationen oder die Netzwerkstruktur niemals sichtbar gemacht werden, ohne dass zuvor der Zugriff auf bösartige Inhalte hin untersucht wurde. Diese Inhalte bleiben verborgen für Hacker oder Malware-Programme.

Die Zero-Trust-Philosophie ist das Gegenteil des traditionelleren Sicherheitsansatzes, bei dem Benutzer, Geräte und Anwendungen als sicher galten, nur, weil sie sich innerhalb eines definierten Netzwerkrandes befanden.

Ein Netzwerkperimeter-Ansatz, der implizites Vertrauen voraussetzt, hat auch seine Nachteile. Denn alles, was ein Hacker tun muss, ist, den Perimeter zu überwinden, um sich frei im Netzwerk zu bewegen und auf Daten auf vielen Geräten oder sogar auf eine Datenbank zuzugreifen. Außerdem gibt es das Problem der Insider-Bedrohungen, bei denen Personen, denen bereits vertraut wird, dieses Vertrauen missbrauchen und auf Anwendungen oder Daten zugreifen können, auf die sie keinen Zugriff haben sollten.

Eine andere Philosophie, die der ZTNA ähnlich ist, ist das Prinzip der „geringsten Rechte“ („least privilege“). Im Wesentlichen besagt dieses, dass ein Benutzer nur so viel Zugriff auf Anwendungen, Daten und Ressourcen erhalten sollte, wie er für die effektive Erledigung seiner Aufgaben benötigt.

Sowohl ZTNA als auch das „least-Privilege“-Prinzip basieren auf Benutzer-, Geräte- und Anwendungsidentitäten. Ist eine der drei Identitäten der ZTNA-Software bekannt, wird sie für den Netzwerkzugriff autorisiert. Haben Benutzer, Geräte und Anwendungen die gleichen oder ähnliche Rollen oder Funktionen, werden sie manchmal gruppiert.

Grafik: Open Systems

Grafik: Open Systems

ZTNA-Architekturen

Es gibt zwei wesentliche ZTNA-Architekturen:

- Endpunkt-initiierte ZTNA

- Service-initiierte ZTNA

Endpunkt-initiierte ZTNA verwendet einen Agenten auf den Geräten der Benutzer. Service-initiierte ZTNA zeichnet sich dagegen dadurch aus, dass sie Cloud-basiert ist.

Bevor eine Organisation die Vorteile von ZTNA nutzen kann, muss sie einen Satz von Identitäten für ihre Mitarbeiter, deren Geräte und die von ihnen verwendeten Anwendungen erstellen. Diese Tools können dabei helfen: Identity Access Management (IAM) und Single Sign-On-Tools.

Sind die Identitäten festgelegt, können Richtlinien in Bezug auf die Identitäten erstellt werden. Diese schränken den Zugriff der einzelnen Mitarbeiter und Geräte auf das Netzwerk und die Anwendungen des Unternehmens ein.

1. Endpunkt-initiierte ZTNA

Laut dem „Market Guide for Zero Trust Network Access“ von Gartner ist eine Endpunkt-initiierte ZTNA nahe an der Spezifikation der Cloud Security Alliance für softwaredefinierte Perimeter (SDPs). Da sie kleine Perimeter um Benutzer, Geräte und Anwendungen schafft und virtualisiert ist, ist eine ZTNA eine Art von SDP.

Der Prozess der Informationsübertragung in einer vom Endpunkt initiierten ZTNA läuft wie folgt ab: Sie beginnt mit einem Agenten auf dem Gerät eines Benutzers, wie oben erwähnt. Der Agent sendet den Sicherheitskontext des Benutzers an einen ZTNA-Controller. Dieser umfasst den geografischen Standort, die Zeit oder das Datum. Zum Beispiel kann der Kontext dem ZTNA-Controller mitteilen, ob ein Benutzer versucht, gleichzeitig von einem Desktop-PC und einem mobilen Gerät aus verschiedenen Ländern auf eine Anwendung zuzugreifen. Das würde bedeuten, dass eines dieser Geräte kompromittiert ist.

Außerdem prüft der ZTNA-Controller auch die Identität des Benutzers und des Geräts. Auf diese Weise stellt er fest, ob sie erkannt werden und ob der Benutzer den Zugriff auf eine Anwendung verlangt, für die er berechtigt ist. Gibt es keine Warnhinweise oder Alarme, werden Benutzer und Gerät authentifiziert. In der Folge gewährt der Controller die Konnektivität zu einem Gateway, bei dem es sich um eine Next Generation Firewall (NGFW) handeln kann, die in der Lage ist, mehrere Sicherheitsrichtlinien durchzusetzen. Das Gateway schirmt Anwendungen vom direkten Zugriff aus dem Internet ab.

Wird der Zugriff gewährt, kann der Datenverkehr über eine Ende-zu-Ende-verschlüsselte Verbindung zum Gateway und von dort weiter zur Anwendung geleitet werden. In verallgemeinerten ZTNA-Architekturen wird das Gateway im Zentrum des Netzwerks abgebildet.

2. Service-initiierte ZTNA

Auch der oben erwähnte Gartner Market Guide sagt, dass eine Service-initiierte ZTNA der Google BeyondCorp-Technologie ähnelt. Eine Service-initiierte Architektur ist in der Cloud angesiedelt und erfordert deshalb keinen Agenten auf den Geräten.

In der Beschreibung von Gartner wird statt eines Controllers ein Connector verwendet. Der Unterschied wird im Dokument nicht erklärt. In jedem Fall existiert ein Connector im selben Netzwerk wie eine Anwendung und hält eine Verbindung zur Cloud der Anwendung aufrecht.

Benutzer, die Zugriff auf die Anwendung anfordern, werden von einem Dienst in der Cloud authentifiziert. Daraufhin erfolgt eine Validierung durch ein Identitätsmanagementprodukt, wie zum Beispiel ein Single-Sign-On-Tool. An diesem Punkt hat der Benutzer nun Zugriff auf einen Proxy der Anwendung, der die Anwendungen vor direktem Zugriff und Angriffen isoliert.

Zero Trust Netzwerkzugang: Die wichtigsten Erkenntnisse

Das Konzept des Zero Trust Network Access (ZTNA) wurde im Jahr 2010 von John Kindervag konkretisiert, der damals VP und Principal Analyst bei Forrester Research war. Die am häufigsten verwendete Phrase zur Beschreibung des ZTNA-Ansatzes lautet: „never trust, always verify“. Die Philosophie der ZTNA ist eine Mischung aus dem Prinzip der geringsten Rechte („least privilege“), softwaredefinierten Perimetern und erweiterten Sicherheitstools und -richtlinien. Es gibt zwei Haupt-ZTNA-Architekturen: Endpunkt-initiiert und Service-initiiert. Während Endpunkt-initiierte ZTNAs einen Geräteagenten verwenden, verwenden Service-initiierte ZTNAs die Cloud.

Sie suchen eine Lösung für den sicheren Zugriff auf Ihr Unternehmensnetzwerk? Kontaktieren Sie uns! Wir finden die richtige Lösung für Ihre Anforderungen.